![]()

什么是“Scanception”?

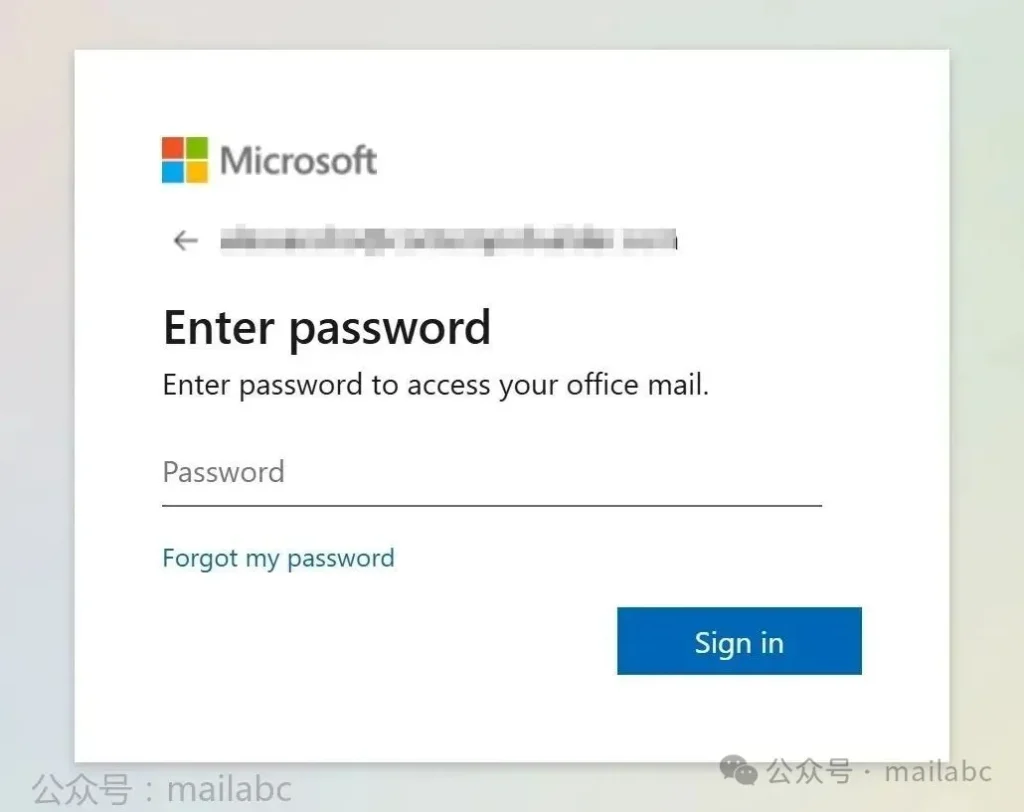

最近,Cyble Research & Intelligence Labs (CRIL) 发现一个名为 Scanception 的全球性“Quishing”(二维码钓鱼)攻击活动,该活动通过在钓鱼邮件中嵌入 PDF 文件,诱导用户扫描二维码,绕过传统企业安全防护,获取员工 Office 365 等账户凭证。该攻击针对高价值行业(如科技、医疗、制造及金融服务),遍布北美、欧洲和亚太地区。仅在过去三个月,就发现超过 600 份样本 PDF,其中约 80% 的文件尚未被 VirusTotal 识别检测。

绕过安全网:二维码藏于 PDF 中,很难被传统邮件网关或内容扫描器发现。社工+二维码技术结合:精致多页文档增加信任度,二维码则转移攻击至手机等个人设备。借助合法服务伪装:多段合法域名中转增加了信任并免疫 URL 声誉系统。

AiTM 劫持 MFA:实施实时中间人攻击,连双重认证都无效。

覆盖超过 50 国、70+ 行业,尤以科技、医疗、制造、金融为主攻目标。超过 600 个样本,仅 3 个月持续运作,已有精准定制的 PDF 用于不同行业。

针对企业安全团队:

- 引入二维码识别扫描的邮件网关,识别PDF 附带二维码风险

- 扩展安全视野覆盖个人设备流量,监控异常外部请求

- 数据分析中集成 AiTM 攻击类 IOC(如随机路径 POST、二维码登录拦截)

- 强化安全培训:让员工了解二维码钓鱼新风险,警惕陌生 PDF 和二维码

针对个人员工:

- 不轻易扫描来自邮件的二维码,尤其当源自“内部通知”时需谨慎。

- 检查二维码跳转的 URL,防范伪装与重定向机制。

- 遇可疑链接或异常登录提示,及时报告IT部门并更改密码。

未标注来源的文章均为原创作品,版权所有,转载请注明出处。非原创文章均已标注来源,如有侵权请告知。

如您喜欢本站,可以收藏加关注(扫码关注右上角微信公众号mailabc)。如您有好的建议,可以反馈至feedback@mailabc.cn邮箱。